简介

Cobalt Strike集成了端口转发、扫描多模式端口监听Windows exe木马,生成Windows dll(动态链接库)木马,生成java木马,生成office宏病毒,生成木马捆绑钓鱼攻击,包括站点克隆目标信息获取java执行浏览器自动攻击等等。

下载地址网上有好多,这里就不附上了。

启动Cobalt Strike 3.8

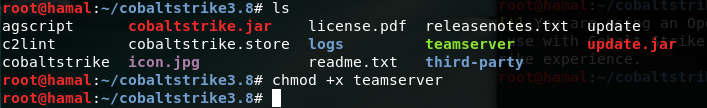

先对teamserver文件进行赋权。

chmod +x teamserver

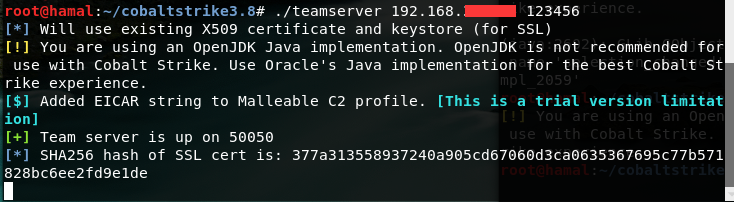

启动teamserver,命令为:./teamserver 服务器端ip 登录密码,默认端口是50050。

./teamserver 192.168.x.x 123456

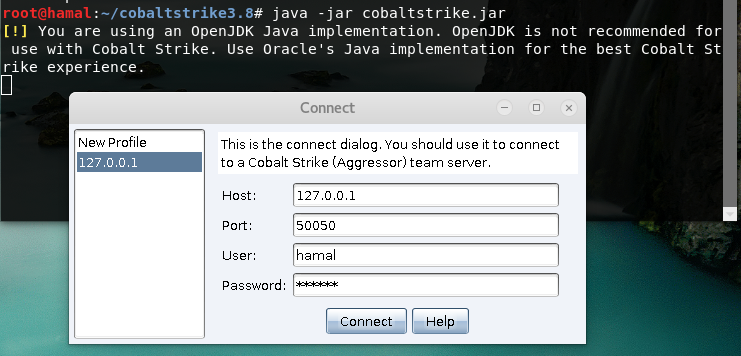

将teamserver启动之后,就可以运行客户端了。

java -jar cobaltstrike.jar

Host是IP地址,Port为50050,User随意填,Password是你刚才设置的密码123456,点击Connect。

介绍各个功能模块

翻译一下功能模块,更容易尽快掌握使用。

1

2

3

4

5

6

7

8

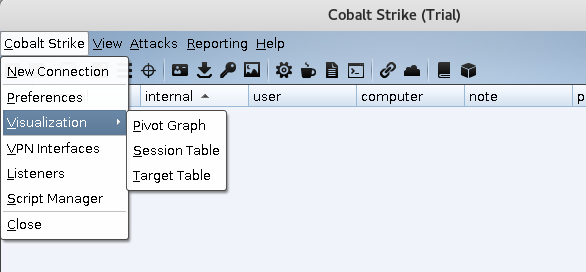

9New Connection 新建立一个用户连接

Preferences 配置自己喜欢的

Visualization 可视化

pivot graph 控制主机 视图

session table 一个会话

Target table 目标表

Vpn lnterfaces VPN接口

listeners 建立个反弹shell的监听器

script manager 脚本管理

1

2

3

4

5

6

7

8

9

10

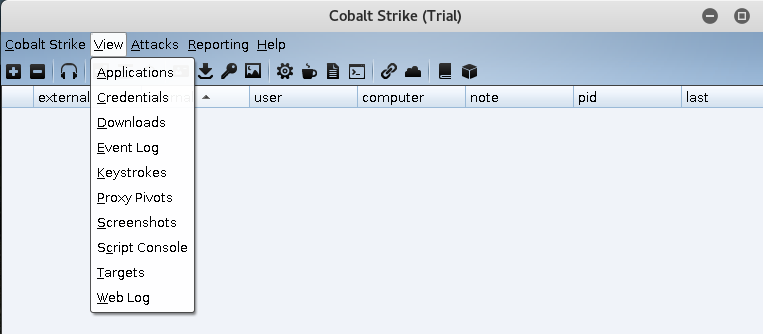

11View模块

Applications 显示受害者机器的应用信息

Credentials 显示受害者机器的凭证信息,能更方便的进行后续渗透

Downloads 文件下载

Event Log 查看web日志。可以看到事件日志,清楚的看到系统的事件,并且团队可以在这里聊天

Keystrokes 查看键盘记录

Proxy Pivots 查看代理信息

Screenshots 查看屏幕截图

Script Console 在这里可以加载各种脚本以增强功能,脚本地址

Targets 查看目标

Web Log 查看web日志

1

2

3

4

5

6

7

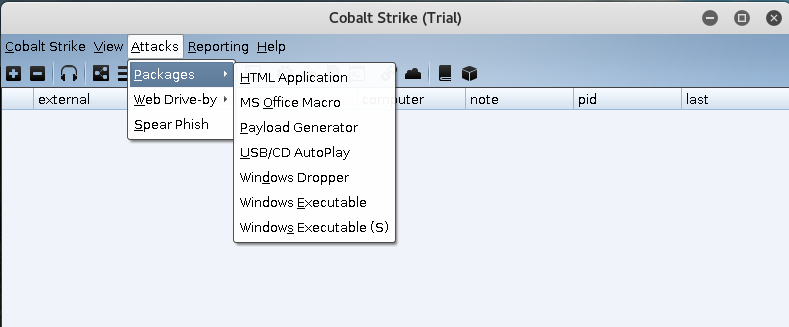

8Packages 主要生成Payload

HTML Application 生成恶意的HTA木马文件

MS Office Macro 生成office宏病毒文件

Payload Generator 生成各种语言版本的payload

USB/CD AutoPlay 生成利用自动播放运行的木马文件

Windows Dropper 捆绑器,能够对文档类进行捆绑

Windows Executable 生成可执行exe木马

Windows Executable(S) 生成无状态的可执行exe木马

1

2

3

4

5

6

7

8

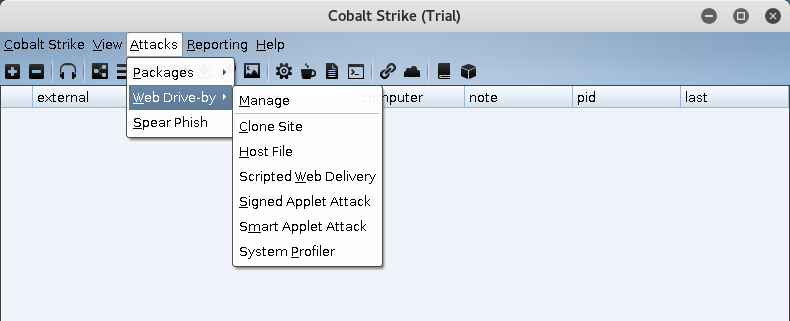

9Web Drive-by(钓鱼攻击)

manager 对开启的web服务进行管理

Clone Site 克隆网站,可以记录受害者提交的数据

Host File 提供一个文件下载,可以修改Mime信息

PowerShell Web Delivery 类似于msf 的web_delivery

Signed Applet Attack 使用java自签名的程序进行钓鱼攻击

Smart Applet Attack 自动检测java版本并进行攻击

System Profiler 用来获取一些系统信息,比如系统版本,Flash版本,浏览器版本等

Spear Phish 是用来邮件钓鱼的模块

1

2

3

4

5

6

7

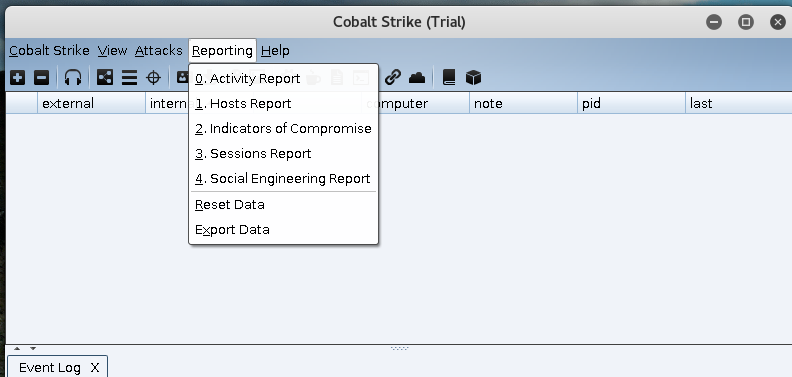

8Reporting 生成报告

Activity report 活动报告生成

Hosts report 主机报告

Indicators of compromise 目标报告

Sessions report 会话报告

Social engineering report 社会工程报告

Reset data 重置数据

Export data 数据出口

功能介绍完毕。

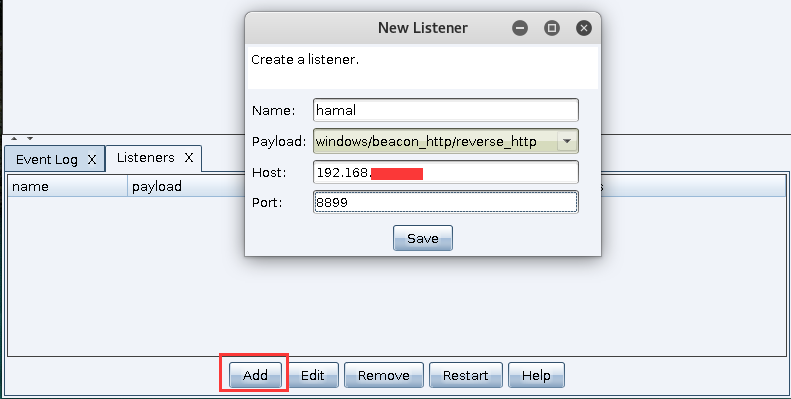

生成Windows木马

下面生成一Windows木马。

选择Cobalt Strike → listeners ,点击Add新建,Nnme随意填,ip是本机的ip,端口8899,点击Save。

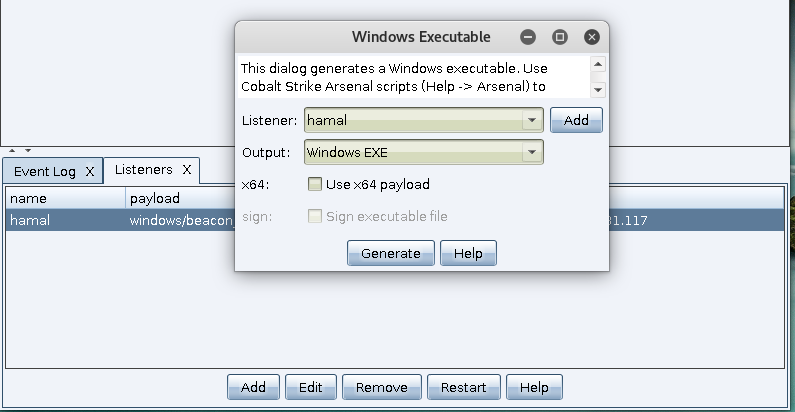

选择Attacks → Packages → Windows Executable,点击Generate生成木马。

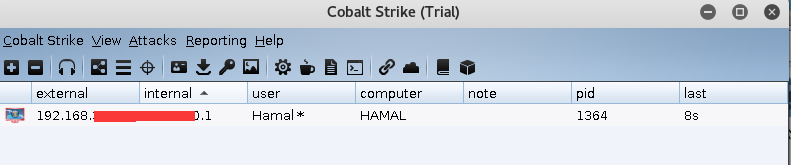

看到连接成功。